How Can We Help?

Configuração de proxy autenticado com Active Directory no Lnxwall

SINTOMA:

Você precisa de orientações sobre como implementar um proxy autenticado com integração com o Microsoft Active Directory no Lnxwall.

APLICA-SE À:

- Lnxwall F1000.

SOLUÇÃO:

PROCEDIMENTO:

O procedimento se divide em duas etapas:

ETAPA 1: CONFIGURAÇÃO NO MICROSOFT ACTIVE DIRECTORY:

1. Efetue login na máquina que contém o Active Directory.

2. Localize a pasta Usuários.

3. Clique com botão direito e escolha Novo -> Grupo.

4. Informe o nome do grupo como sendo ‘Internet’.

5. Adicione como membro todos os usuários que terão acesso a internet.

ETAPA 2: CONFIGURAÇÃO DO LNXWALL:

1. Efetue login na console de gerenciamento web do Lnxwall.

2. Clique no menu ‘Serviços’ -> ‘Squid Proxy Server’.

3. Defina as seguintes configurações:

- Enable Squid Proxy: marcado.

- Keep Settings/Data: desmarcado.

- Proxy Interface(s): marque a interface LAN e localhost.

- Porta do proxy: 3128.

- Allow Users on Interface: desmarcado.

- Resolve DNS IPv4 First: marcado.

- Transparent HTTP Proxy: desmarcado.

- HTTPS/SSL Interception: desmarcado.

- Enable Access Logging: marcado.

- Log Store Directory: /var/squid/logs.

- Rotate Logs: 30.

- Log Pages Denied by SquidGuard: marcado.

- Visible hostname: informe o hostname do seu Lnxwall. Você pode consultar isto visitando o menu ‘Sistema’ -> ‘Configuração Geral’.

- Administrator’s Email: informe o e-mail do administrador da rede.

- Error Language: pt-br.

- X-Forwarded Header Mode: on.

- URI Whitespace Characters Handling: strip.

- Suppress Squid Version: marcado.

4. Clique na aba ‘Authentication’ e defina a seguinte configuração:

- Método de autenticação: LDAP.

- Authentication Server: informe o endereço IP do servidor Microsoft Active Directory.

- Authentication server port: informe a porta de conexão ao Microsoft Active Directory. Por padrão 389 ou 636 (SSL).

- Authentication Prompt: Bem-vindo ao Lnxwall.

- Authentication Processes: 10.

- Authentication TTL: 5.

- LDAP version: 3.

- LDAP Server User DN: informe o nome do administrador usando sintaxe do LDAP. Exemplo: CN=Administrador,CN=Users,DC=lnx-it,DC=local.

- LDAP Password: informe a senha do administrador.

- LDAP Base Domain: informe seu domínio na sintaxe LDAP. Exemplo: dc=lnx-it,dc=local

- LDAP Username DN Attribute: uid.

- LDAP Search Filter: sAMAccountName=%s.

5. Pressione o botão ‘Salvar’.

6. Configure seu navegador Chrome, Firefox, Opera, Safari ou Microsoft Edge para navegar através do servidor proxy informando o IP da interface LAN e a porta 3128.

7. Verifique se a navegação está funcionando corretamente. Quando você acessar o primeiro site será solicitado o usuário e senha. Informe um usuário membro do grupo ‘Internet’ e verifique se a navegação ocorre.

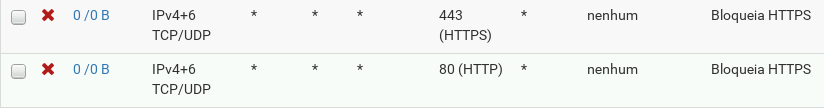

8. Para evitar a navegação fora do proxy, coloque a seguinte regra no firewall clicando no menu ‘Serviços’ -> ‘Firewall’ -> ‘Regras’ -> aba ‘LAN’. Clique no botão ‘Adicionar’ e crie as seguintes regras.

9. Após finalizar a criação das regras, clique no botão ‘Salvar’ e depois clique no botão ‘Aplicar mudanças’.

NOTA DE COPYRIGHT

A Lnx-IT Informação e Tecnologia não autoriza a cópia, alteração, adaptação, redistribuição, deste artigo sem autorização prévia por escrito. Interessados em utilizar poderão nos contatar através de nossos telefones ou e-mail.