Busca na base de conhecimento

Configurando uma VPN IPsec para site to site no Lnxwall F1000

SINTOMA:

Você precisa de orientações sobre como implementar uma VPN IPSEC para dispositivos site to site no Lnxwall F1000.

APLICA-SE À:

- Lnxwall F1000

SOLUÇÃO:

INTRODUÇÃO:

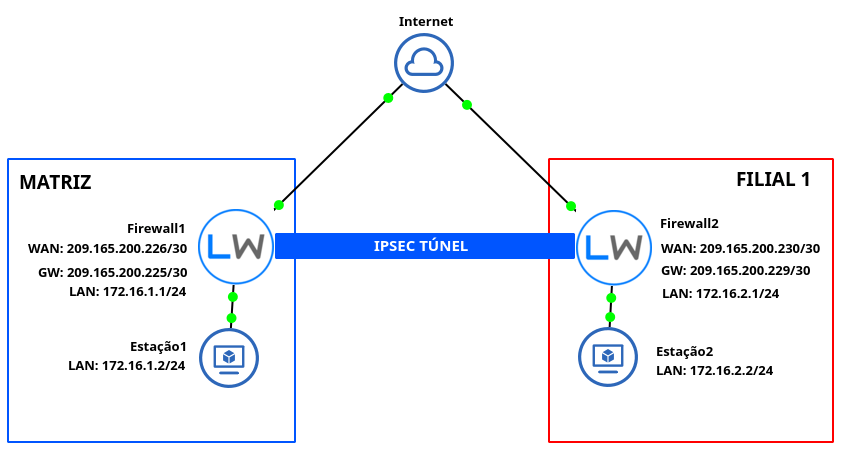

Nesse exemplo utilizamos o modelo abaixo que você pode adaptar de acordo com as suas necessidades.

Preparo de firewall:

Neste exemplo ambos equipamentos com Lnxwall foram configurados com os seguintes endereços IP:

FIREWALL 1:

- WAN: 209.165.200.226/30.

- Gateway: 209.165.200.255.

- LAN: 172.16.1.1/24.

FIREWALL 2:

- WAN: 209.165.200.230/30.

- Gateway: 209.165.200.229.

- LAN: 172.16.2.1/24.

PROCEDIMENTO:

1. Clique no menu ‘VPN’ -> ‘IPSEC’, selecione a opção ‘Configurações Avançadas’.

2. Habilitar a opção ‘Ativar Máximo MSS’, que nos mostra mais detalhes no log.

3. Habilitar a opção ‘Auto-Exclusão Endereço LAN’ para isolar o tráfego pertencente somente daquela LAN. Clique no botão ‘Salvar’.

4. Clique no menu ‘VPN’ -> ‘IPSEC’, selecione a opção ‘Túneis’. Configure o firewall 1 e firewall 2 conforme instruções abaixo:

Firewall 1

- Versão da chave de troca: marcado.

- Protocolo de internet: IPV4.

- Dispositivo: WAN

- Gateway remoto: endereço do gateway externo. Ex.: 209.165.200.230

- Descrição: VPN.

- Metodo de autenticação: PSK mútuo + Xauth.

- Modo de negociação: agressivo.

- Meu identificador: meu endereço IP.

- Identificador do peer: endereço IP do ponto.

- Chave pré-compartilhada: informe uma senha pré-compartilhada. Exemplo: Pass0word@760978.

- Algorítmo de criptografia: AES

- Tamanho da chave: escolha o tamanho da chave. Exemplo: 256 bits.

- Hash: escolha o algorítimo de hash. Exemplo: SHA1.

- Grupo DH: 14 (2048).

- Tempo de vida (segundos): 3600.

- Desativar rekey: desmarcado.

- Tempo de margem (segundos): vazio.

- Somente respondedor: desmarcado.

- NAT traversal: auto.

- Detecção de peer morto: marcado.

- Atraso: 10.

- Máximo de falhas: 5.

Firewall 2

- Versão da chave de troca: marcado.

- Protocolo de internet: IPV4.

- Dispositivo: WAN

- Gateway remoto: endereço do gateway externo. Ex.: 209.165.200.228

- Descrição: VPN.

- Metodo de autenticação: PSK mútuo + Xauth.

- Modo de negociação: agressivo.

- Meu identificador: meu endereço IP.

- Identificador do peer: endereço IP do ponto.

- Chave pré-compartilhada: informe uma senha pré-compartilhada. Exemplo: Pass0word@760978.

- Algorítmo de criptografia: AES

- Tamanho da chave: escolha o tamanho da chave. Exemplo: 256 bits.

- Hash: escolha o algorítimo de hash. Exemplo: SHA1.

- Grupo DH: 14 (2048).

- Tempo de vida (segundos): 3600.

- Desativar rekey: desmarcado.

- Tempo de margem (segundos): vazio.

- Somente respondedor: desmarcado.

- NAT traversal: auto.

- Detecção de peer morto: marcado.

- Atraso: 10.

- Máximo de falhas: 5.

5. Pressione o botão ‘Salvar’.

6. Pressione o botão ‘Aplicar mudanças’.

7. Clique na aba ‘Túneis’ novamente e depois no botão ‘Mostrar entradas fase 2’.

8. Clique no botão ‘Adicionar P2’ e configure conforme abaixo:

Firewall 1

- Modo: túnel IPv4.

- Rede local: coloque a rede local. Ex.: 172.16.1.0/24

- Tradução NAT/BINAT: nenhum.

- Rede Remota: coloque a rede remota. Ex.: 172.16.2.0/24. Obs.: certifique-se que o IP da rede remota seja diferente da local.

- Descrição: configuração do tráfego.

- Protocolo: ESP.

- Algoritmos de criptografia: AES256-GCM -> 256 bits.

- Algorítmos de hash: SHA256.

- Grupo de chave PFS: 14 (2048 bit).

- Tempo de vida: 3600.

Firewall 2

- Modo: túnel IPv4.

- Rede local: coloque a rede local. Ex.: 172.16.2.0/24

- Tradução NAT/BINAT: nenhum.

- Rede Remota: coloque a rede remota. Ex.: 172.16.1.0/24. Obs.: certifique-se que o IP da rede remota seja diferente da local.

- Descrição: configuração do tráfego.

- Protocolo: ESP.

- Algoritmos de criptografia: AES256-GCM -> 256 bits.

- Algorítmos de hash: SHA256.

- Grupo de chave PFS: 14 (2048 bit).

- Tempo de vida: 3600.

9. Pressione o botão ‘Salvar’ -> ‘Aplicar mudanças’.

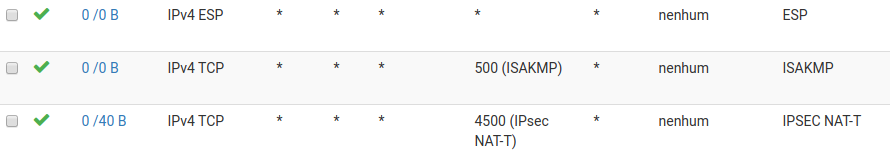

10. Abra as seguintes portas e protocolos em ambos servidores:

- Protocolo ESP.

- NAT Transversal: porta 4500 tcp.

- ISAKMP: porta 500 tcp.

Suas regras devem se parecer com a figura abaixo:

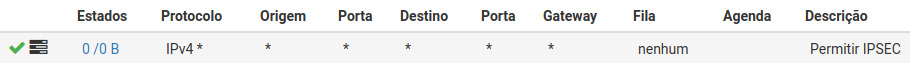

11. Clique no menu ‘Firewall’ -> ‘Regras’ -> aba ‘IPSEC’. Nesta interface, libere todo o tráfego de todos os protocolos em todas as portas. Ela é a interface virtual responsável pelo tráfego da VPN IPSEC. Sua regra deve se parecer com a imagem abaixo:

12. Vá em ‘Status-> IPsec-> Visão geral’ e habilite o serviço no botão ‘Conectar VPN’.

NOTA DE COPYRIGHT

A Lnx-IT Informação e Tecnologia não autoriza a cópia, alteração, adaptação, redistribuição, deste artigo sem autorização prévia por escrito. Interessados em utilizar poderão nos contatar através de nossos telefones ou e-mail.