How Can We Help?

Configurando uma VPN OpenVPN de site para site com TLS/SSL no Lnxwall F1000.

SINTOMA:

Você precisa configurar uma VPN TLS/SSL com OpenVPN no Lnxwall F1000 para conectar dois sites.

APLICA-SE À:

- Lnxwall F1000.

SOLUÇÃO:

INTRODUÇÃO:

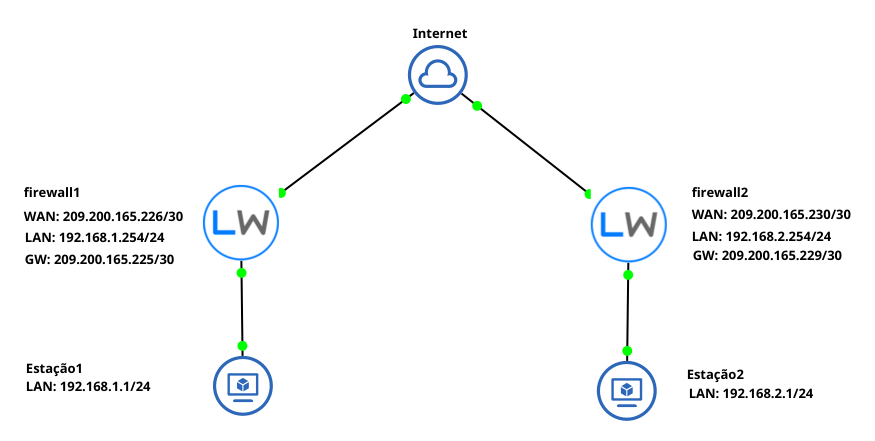

Nesse exemplo utilizamos o modelo abaixo que você pode adaptar de acordo com as suas necessidades.

Preparo de firewall:

Neste exemplo ambos equipamentos com Lnxwall foram configurados com os seguintes endereços IP:

FIREWALL 1:

- WAN: 209.165.200.226/30.

- Gateway: 209.165.200.255.

- LAN: 192.168.1.254/24.

FIREWALL 2:

- WAN: 209.165.200.230/30.

- Gateway: 209.165.200.229.

- LAN: 192.168.2.254/24.

PROCEDIMENTO:

Este artigo está sendo atualizado no momento. Por gentileza, retorne em algumas horas.

ETAPA 1 - Criação de certificado do Servidor:

1. Certifique-se de começar pelo ‘Firewall Servidor’ (no nosso caso se chamará Firewall1).

2. Vá em ‘Sistema-> Criação de Cert.-> CA’. Clique em ‘+Adicionar’.

3. Crie uma Autoridade Certificadora com as seguintes configurações:

- Nome descritivo: nome de sua escolha. Ex.: Openvpn_autoridade_certifcadora .

- Método: Criar uma Autoridade Certificadora interna.

- Comprimento de chave (bits): 2048

- Digerir Algoritmo: Sha256

- Tempo de Vida (dias):: 3250

- Nome comum: nome de sua autoria. Ex.: internal-ca.

- Código do país : BR.

- Estado ou Província: seu estado. Ex.:RS.

- Cidade: sua cidade. Ex.: Porto Alegre.

- Organização: sua organização. Ex.: LNX-IT.

- Unidade organizacional: sua unidade.

4. Vá em ‘Sistema-> Criação de Cert.-> Certificados’. Clique em ‘+Adicionar’.

5. Configuração do certificado servidor. Em ‘Certificados’ configure o firewall1, conforme instruções abaixo:

- Método: Criar um certificado interno.

- Nome descritivo: nome de sua escolha. Ex.: firewall1.lnx-it.inf.br.

- Autoridade certificadora: escolha a autoridade criada acima. Ex.: Openvpn_autoridade_certificadora.

- Digerir Algoritmo: Sha256

- Tempo de Vida (dias):: 3250

- Nome comum: nome de sua autoria. Ex.: firewall1.lnx-it.inf.br.

- Código do país : BR.

- Estado ou Província: seu estado. Ex.:RS.

- Cidade: sua cidade. Ex.: Porto Alegre.

- Organização: sua organização. Ex.: LNX-IT.

- Unidade organizacional: sua unidade.

- Tipo de certificado: Server Certificate.

- Nomes alternativos: Nome do host. Valor nome de sua escolha. Ex.: firewall1.lnx-it.inf.br

6. Vá em ‘Sistema-> Criação de Cert.-> Certificados’. Clique em ‘+Adicionar’.

7. Configuração do certificado cliente. Em ‘Certificados’ configure o firewall1, conforme instruções abaixo:

- Método: Criar um certificado interno.

- Nome descritivo: nome de sua escolha. Ex.: firewall2.lnx-it.inf.br.

- Autoridade certificadora: escolha a autoridade criada acima. Ex.: Openvpn_autoridade_certificadora.

- Digerir Algoritmo: Sha256

- Tempo de Vida (dias):: 3250

- Nome comum: nome de sua autoria. Ex.: firewall2.lnx-it.inf.br. É fundamental preencher este campo com o nome do host e dominio remoto

- Código do país : BR.

- Estado ou Província: seu estado. Ex.:RS.

- Cidade: sua cidade. Ex.: Porto Alegre.

- Organização: sua organização. Ex.: LNX-IT.

- Unidade organizacional: sua unidade.

- Tipo de certificado: Server Certificate.

- Nomes alternativos: Nome do host ou FQDN . Valor: nome de sua escolha. Ex.: firewall2.lnx-it.inf.br. É fundamental preencher este campo com o nome host e do dominio do host remoto.

8. Vá em ‘Sistema-> Criação de Cert.-> CA’.

9. Em ‘Ações’ selecione o ícone ‘Exportar CA’, localizado abaixo. Salve o certificado.

10. Em ‘Ações’ selecione o ícone ‘Exportar chave’, localizado abaixo. Salve a chave.

11. Vá em ‘Sistema-> Criação de Cert.-> Certificados’.

12. Em ‘Ações’ selecione o ícone ‘Exportar certificado’, localizado abaixo. Salve o certificado.

13. Em ‘Ações’ selecione o ícone ‘Exportar chave’, localizado abaixo. Salve a chave.

ETAPA 2 - Configuração do Servidor:

1. Certifique-se de começar pelo ‘Firewall Servidor’ (no nosso caso se chamará Firewall1).

2. Clique no menu ‘VPN’ -> ‘OpenVPN’, selecione a opção ‘Servidores’ e clique em ‘+ Adicionar’.

3. Em ‘Autoridade de Certificação’ configure o firewall1, conforme instruções abaixo:

- Desabilitado: desmarcado.

- Modo Servidor: Ponto a ponto (SSL/TLS).

- Modo Dispositivo: tun

- Dispositivo: WAN

- Porta local: 1194

- Configuração TLS: marcada.

- Modo de uso de chave TLS: Autenticação de TLS.

- Autoridade certificadora do Peer: escolha a autoridade certificadora configurada acima.

- Algoritmo de criptografia: AES-256-CBC.

- Algoritmo de autenticação: SHA256(256-bit).

- Rede de Túnel IPV4: rede que trafegará pelo túnel. Ex.: 172.16.1.0 .

- Rede(s) remota(s) IPV4: endereço da rede remota diferente da rede local. Ex.: 192.168.2.0.

4. Pressione o botão ‘Salvar’.

5. Em ‘Servidores->Servidores OpenVPN’, edite através do ícone editar, o recém criado servidor.

6. Em ‘Informação Geral’, procure a opção ‘Chave TLS’ e copie, em um editor de texto de sua preferência, a informação contida dentro da caixa. Essa chave será utilizada posteriormente no servidor cliente.

7. Clique no menu ‘VPN’ -> ‘OpenVPN’, selecione a opção ‘Substituição específica de cliente’ e clique em ‘+ Adicionar’.

8. Em ‘Informação Geral’ configure o firewall1, conforme instruções abaixo:

- Lista de Servidor:: escolha o servidor cadastrado.

- Nome Comum : nome de sua autoria. Ex.: firewall2.lnx-it.inf.br. É fundamental preencher este campo com o nome do host e dominio remoto.

- Rede(s) remota(s) IPV4: ip da rede remota. Ex.:192.168.2.0/24

9. Pressione o botão ‘Salvar’.

ETAPA 3 - Criação de certificado do CLIENTE:

1. Certifique-se de começar pelo ‘Firewall Cliente’ (no nosso caso se chamará Firewall2).

2. Vá em ‘Sistema-> Criação de Cert.-> CA’. Clique em ‘+Adicionar’.

3. Crie uma Autoridade Certificadora com as seguintes configurações:

- Nome descritivo: nome igual autoridade certificadora do servidor. Ex.: Openvpn_autoridade_certifcadora .

- Método: Importar Autoridade Certificadora interna.

- Dados do certificado: cole aqui o certificado gerado na Autoridade Certificadora do servidor.

- Chave privada: cole aqui a chave gerada na Autoridade Certificadora do servidor.

- Serial para o próximo certificado: digite 1.

4. Pressione o botão ‘Salvar’.

5. Vá em ‘Sistema-> Criação de Cert.-> Certificados’. Clique em ‘+Adicionar’.

- Método: Importar Autoridade Certificadora interna.

- Nome descritivo: nome igual certificado do servidor.

- Dados do certificado: cole aqui o certificado gerado nos Certificados do servidor

- Chave privada: cole aqui a chave gerado nos Certificados do servidor.

- Serial para o próximo certificado: digite 1.

6. Pressione o botão ‘Salvar’.

ETAPA 4 - Configuração do CLIENTE:

1. Certifique-se de começar pelo ‘Firewall Servidor’ (no nosso caso se chamará Firewall1).

2. Clique no menu ‘VPN’ -> ‘OpenVPN’, selecione a opção ‘Clientes’ e clique em ‘+ Adicionar’.

3. Em ‘Autoridade de Certificação’ configure o firewall1, conforme instruções abaixo:

- Desabilitado: desmarcado.

- Modo Servidor: Ponto a ponto (SSL/TLS).

- Modo Dispositivo: tun

- Dispositivo: WAN

- Servidor host ou endereço: número de IP WAN do servidor. Ex.: 209.165.200.226

- Porta do servidor: 1194

- Configuração TLS: marcada.

- Chave TLS: cole aqui a chave TLS criada no servidor.

- Modo de uso de chave TLS: Autenticação de TLS.

- Autoridade certificadora do Peer: escolha a autoridade certificadora configurada acima. Ex.: Openvpn_autoridade_certificadora.

- Certificado do cliente: selecione a criptografia da máquina cliente. Ex.: firewall2.lnx-it.inf.br.

- Algoritmo de criptografia: AES-256-CBC.

- Algoritmo de autenticação: SHA256(256-bit).

4. Pressione o botão ‘Salvar’.

ETAPA 5 - CONFIGURAÇÃO DAS REGRAS DE FIREWALL:

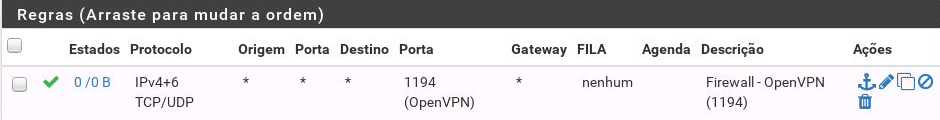

1. As seguintes regras deverão ser criadas em ambos os firewalls.

2. Vá em ‘Firewall->Regras’, selecione a interface ‘WAN’ e configure conforme a imagem abaixo:

3. Vá em ‘Firewall->Regras’, selecione a interface ‘OpenVPN’ e configure conforme a imagem abaixo:

ETAPA 6 - VERIFICANDO STATUS

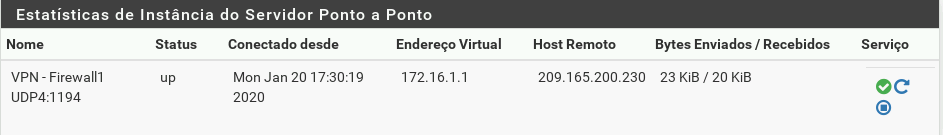

1. Após as configurações citadas acima, é importante verificar os status do serviço.

2. Em ‘Status->OpenVPN, verifique a coluna ‘Status’, caso o status esteja up, o serviço está normal.

NOTA DE COPYRIGHT

A Lnx-IT Informação e Tecnologia não autoriza a cópia, alteração, adaptação, redistribuição, deste artigo sem autorização prévia por escrito. Interessados em utilizar poderão nos contatar através de nossos telefones ou e-mail.