How Can We Help?

Orientações para implementação do BitDefender GravityZone On-premise

SINTOMA:

APLICA-SE À:

SOLUÇÃO:

ETAPAS DA IMPLEMENTAÇÃO

- Nota de copyright.

- Sobre as versões de teste do BitDefender GravityZone.

- Migrações a partir de versões antigas.

- Obtendo ajuda para instalação.

- Arquitetura da solução.

- Requerimentos do BitDefender GravityZone on-premise.

- Preparo de infra-estrutura requerido.

- Instalando e configurando o console on-premise.

- Instando licenças.

- Implementando agentes em ambientes físicos.

- Implementando agentes em ambientes virtualizados.

- Implementando agentes em dispositivos mobile.

- Lidando com problemas comuns.

NOTA DE COPYRIGHT

A Lnx-IT Informação e Tecnologia não autoriza a cópia, alteração, adaptação, redistribuição, deste artigo sem autorização prévia por escrito. Interessados em utilizar poderão nos contatar através de nossos telefones ou e-mail.

SOBRE AS VERSÕES DE TESTE DO BITDEFENDER GRAVITYZONE

São características das versões de teste:

- As versões de teste possuem 30 dias e não existem limitações.

- A versão de teste implementada pode ser ativada a qualquer tempo. Ela já é a versão que você irá implementar caso deseje adquirir o produto.

- Após a inserção da chave de licença, todos os endpoints farão download da mesma automaticamente. Nenhuma ação é necessária.

MIGRAÇÃO A PARTIR DE VERSÕES ANTIGAS

OBTENDO AJUDA PARA INSTALAÇÃO

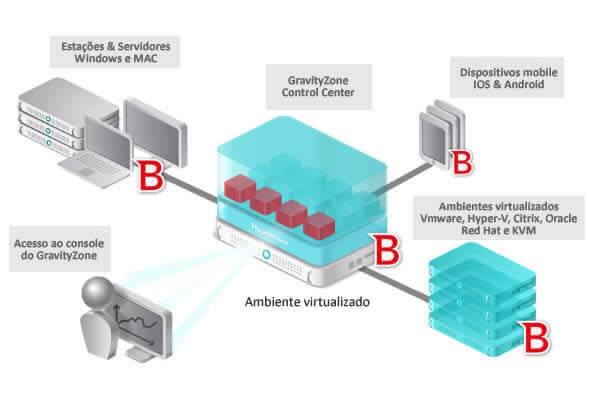

ARQUITETURA DA SOLUÇÃO

CONSOLE DE WEB:

Console web on-premise é compatível com computadores e dispositivos mobile. Ela permite gerir computadores protegidos a partir de um único ponto, mesmo que eles estejam em sua rede LAN ou conectados a sua empresa através de VPN. A comunicação entre agentes e console é protegida por criptografia alta.

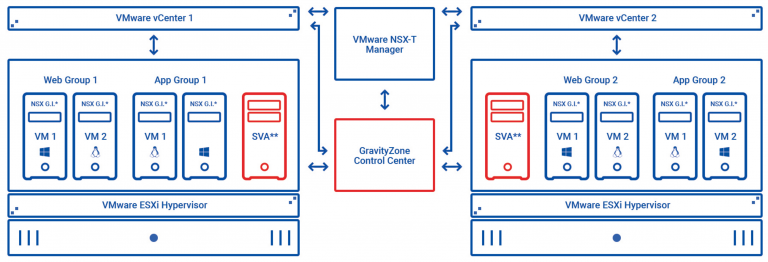

- VMware vSphere 5.0 ou superior.

- VMware Horizon/View 5.x ou superior.

- VMware Workstation 8.0.6 ou superior.

- VMware Player 5.x ou superior.

- Citrix XenServer 5.5 ou superior.

- Citrix XenServer Desktop 5.0 ou superior.

- Citrix XenApp 6.5 ou superior.

- Citrix VDI-in-a-Box 5.x ou superior.

- Microsoft Hyper-V Server 2008 R2, 2012 ou 2012 R2.

- Red Hat Enterprise Virtualization 3.0 (incluindo o KVM Hypervisor)

- Oracle VM 3.0.

- Oracle VM VirtualBox 5.2, 5.1

- Nutanix Prism com AOS 5.5, 5.6 (Enterprise Edition).

- Nutanix Prism version 2018.01.31 (Community Edition).

BITDEFENDER ENDPOINT SECURITY TOOLS:

- Antimalware (proteção com assinaturas atualizadas de hora em hora).

- Controle avançado de ameaças (ATC): proteção com inteligência artificial e machine learning na nuvem.

- Anti-exploit avançado.

- IDS e IPS.

- Antiphishing.

- Antivírus web.

- Filtro de conteúdo.

- Firewall.

- Controle de dispositivos.

- Relay: permite realizar instalações remotas e distribuir atualizações de vacinas e do agente na rede local.

- Proteção do Exchange: antimalware, antispam, antispoofing, controle de conteúdo e controle de anexos para servidores de correio Microsoft Exchange.

- Gestão de riscos: varre por vulnerabilidades e aponta possíveis formas de correção.

- Storage protection: protege storages que possuam suporte ao protocolo ICAP.

BITDEFENDER GRAVITYZONE MOBILE CLIENT:

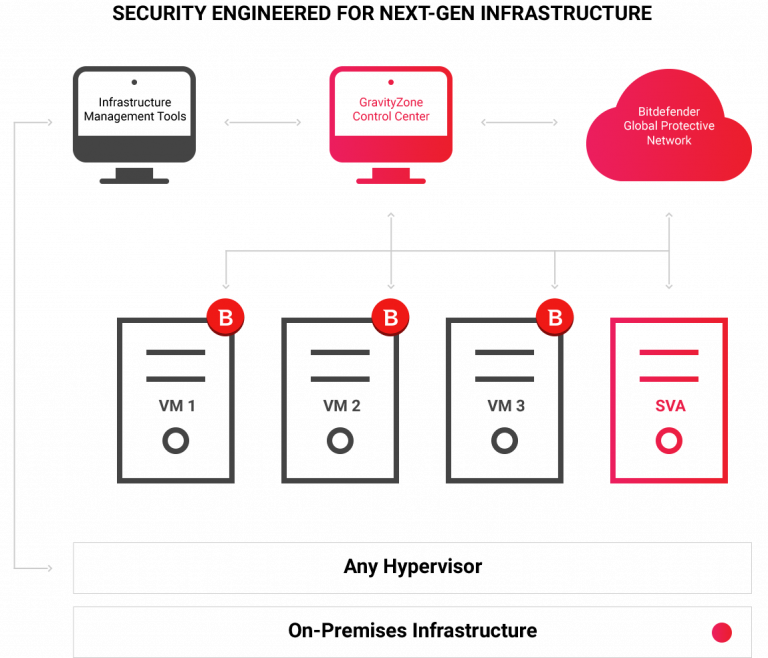

BitDefender GravityZone Security Server Virtual Appliance (SVA):

ADDONS DO BITDEFENDER GRAVITYZONE:

- BitDefender patch management: permite atualizar sistemas operacionais Microsoft, aplicativos, utilitários, ferramentas e uma grande variedade de softwares de terceiros de forma automática.

- Criptografia de disco: permite encriptar o disco de notebooks e PCs de forma a proteger dados sensíveis contra roubo. A função protege computadores com Windows e MAC.

- Hyperdetect: proteção avançada contra malwares furtivos, ataques adaptativos e hackers com 21 camadas de proteção baseadas em inteligência artificial e machine learning.

- Sandbox Analyser: ferramenta que coleta arquivos suspeitos e envia para um portal de análise na nuvem baseado em machine learning. Ele bloqueia itens que constituem uma ameaça para seu ambiente.

- Hypervisor Introspection: o BitDefender Hypervisor Introspection protege ambientes Citrix com proteção em camada de hypervisor baseada na introspecção de memória.

- BitDefender for Amazon AWS: protege máquinas virtuais do Amazon EC2.

SERVIÇOS OFERECIDOS PELO CONSOLE ON-PREMISE DO GRAVITYZONE:

- Servidor de comunicação: lida com a comunicação entre os agentes e o console. Ele opera na porta 8443 tcp.

- Servidor de updates: baixa vacinas do site oficial da BitDefender e distribui aos endpoints. Ele opera na pora 7074 tcp.

- Servidor de banco de dados: servidor que registra em banco de dados as configurações do console. BitDefender GravityZone usa um banco de dados não SQL chamado MongoDB que opera na porta 27017 tcp.

- Console web: console de gerenciamento web que permite a administração do produto. A console web atende conexões na porta 443 tcp.

- Security server: serviço de proteção de máquinas virtuais embutido no console. Ele protege máquinas virtuais usando a varredura centralizada.

COMO FUNCIONA A COMUNICAÇÃO:

Requerimentos do BitDefender GravityZone on-premise

PREPARO DE INFRA-ESTRUTURA REQUERIDO

5. Prepare as estações de trabalho e servidores que irão receber o BitDefender Endpoint Security Tools (BEST):

INSTALANDO E CONFIGURANDO O CONSOLE ON-PREMISE

https://IP-DO-BITDEFENDER-VIRTUAL-APPLIANCE

- IP-DO-BITDEFENDER-VIRTUAL-APPLIANCE: É o endereço do BitDefender GravityZone Virtual Appliance.

https://10.0.0.254

CONFIGURANDO O FUSO HORÁRIO

18. Clique no menu ‘Políticas‘ -> botão ‘Adicionar‘, realize as configurações de acordo com suas necessidades e pressione ‘Salvar‘. Consulte o documento abaixo para uma visão geral do processo:

INSTALANDO LICENÇAS

IMPLEMENTANDO AGENTES EM AMBIENTES FÍSICOS

ENTENDENDO AS LIMITAÇÕES DA INSTALAÇÃO REMOTA NO MAC

A partir do macOS High Sierra (10.13) é possível instalar remotamente o BitDefender Endpoint Security Tools, porém é necessária uma aprovação por parte do usuário final para carregar as extensões do kernel. Até que o usuário aprove as extensões do kernel do Bitdefender, os módulos de proteção contra adulteração do Endpoint Security para Mac, controle de conteúdo e controle de dispositivos não funcionarão. Além disso, a interface do usuário do Endpoint Security for Mac mostrará um problema crítico. Veja maiores detalhes neste artigo.

IMPLEMENTAÇÃO EM AMBIENTES VIRTUALIZADOS

Existem dois dois tipos de proteção ambientes virtualizados:

ETAPAS DA IMPLEMENTAÇÃO CENTRALIZADA SIMPLES

ETAPAS DA IMPLEMENTAÇÃO CENTRALIZADA SEM AGENTE

Siga estes passos para integrar o BitDefender GravityZone ao VMware vShield, NSX ou NSX-T.

IMPLEMENTANDO AGENTES EM DISPOSITIVOS MOBILE

1. REQUERIMENTOS DE HARDWARE, SISTEMA E REDE :

2. FUNCIONAMENTO DA COMUNICAÇÃO COM OS AGENTES

3. A COMUNICAÇÃO EM DISPOSITIVOS ANDROID

- O Google Play Store deve estar instalado.

- Os dispositivos devem estar vinculados à uma conta Google.

- Para enviar notificações push, as seguintes portas TCP devem estar abertas: 5228, 5229 e 5230.

4. A COMUNICAÇÃO EM DISPOSITIVOS IOS

- Porta TCP 5223 (usada por dispositivos para se comunicar com os servidores APNs).

- Porta TCP 2195 (usada para enviar notificações para as APNs).

- Porta TCP 2196 (usada pelo serviço de feedback APNs).

5. REALIZANDO A IMPLEMENTAÇÃO:

LIDANDO COM PROBLEMAS COMUNS

- Debugando problemas de conectividade e atualização com bitdefender gravityzone on-premise

- Debugando problemas de atualização a partir do BitDefender Endpoint Security Relay

- Debugando problemas de conectividade entre o vmware vcenter e o bitdefender gravityzone virtual appliance

- Minha aplicação é detectada pelo BitDefender como malware.

- Debugando através do console detecções incorretas do BitDefender Endpoint Security

- Debugando localmente detecções incorretas do BitDefender Endpoint Security

- Identificando porque um site foi bloqueado

- Criando regras de exceção de antimalware.

- Criando regras de exceção para extensões de arquivo

- Criando uma regra de exceção de antimalware para um processo

- Criando regras de exceção para o controle avançado de ameaças (ATC) e IDS

- Criando regras de exceção para o IDS

- Criando regras de exceção para o tráfego de internet

- Criando regras de exceção de antiphishing

- Criando regras de exceção para uma categoria do controle de acesso à web

- Importando ou exportando regras de exceção de antimalware

- Resolvendo problema de acesso com sites SSL com certificado digital expirado

- Como bloquear aplicativos com a lista negra de aplicativos

- Como bloquear aplicativos iniciados junto com sistema com a lista negra de aplicativos

- Como bloquear a internet por horário

- Como bloquear sites por categoria

- Ativando ou desativando o controle de acesso à web

- Criando regras de exceção para uma categoria do controle de acesso à web

- Ativando ou desativando o escaneamento HTTP

- Ativando ou desativando a varredura SSL

- Ativando ou desativando o antiphising

- Bloqueando redes sociais

- Identificando porque um site foi bloqueado

- Ativando ou desativando o controle de dispositivos

- Bloqueando dispositivos com controle de dispositivos

- Liberando certos dispositivos do controle de dispositivos

- Criando regras de exceção manual para dispositivos

- Criando uma tarefa de varredura agendada.

- Realizando um scan manual através do console de gerenciamento.

- Realizando uma varredura local usando o BitDefender Endpoint Security Tools

- Criando uma tarefa de scan agendado para um dispositivo NAS

- Desativando a varredura USB

- Habilitando ou desabilitando o controle avançado de ameaças (ATC)

- Desativando a varredura no acesso (on-access)

- Habilitando ou desabilitando o firewall

- Habilitando ou desabilitando o IDS (Intrusion Detection System)

- Habilitando ou desabilitando o IPS (Intrusion Prevention System)

- Ativando ou desativando a varredura SSL

- Ativando ou desativando o antiphising

- Ativando ou desativando o escaneamento HTTP

- Ativando ou desativando o controle de dispositivos

- Configurando a política de antimalware da proteção de Exchange

- Configurando a política de antispam da proteção de Exchange

- Configurando a política de filtragem de anexos da proteção de Exchange

- Configurando a política de filtro de conteúdo da proteção de Exchange

- Restaurando um item da quarentena localmente

- Restaurando um item da quarentena via console

- Tenho itens na minha quarentena. Corro algum risco?